สฤณี อาชวานันทกุล

เขียนเรื่องชุดร่างกฎหมายดิจิทัลติดกันหลายตอน พักยกคั่นเวลากันเล็กน้อยด้วยข่าวใหญ่ในโลกออนไลน์ต่างแดนในรอบเดือนที่ผ่านมา แต่น่าเสียดายที่ไม่เป็นข่าวในบ้านเรา

ผู้เขียนแปลและเรียบเรียงบางตอนจากข่าว “Hacking Team Breach Shows Global Spying Firm Run Amok” จากเว็บไซต์ WIRED ตีพิมพ์วันที่ 6 กรกฎาคม 2558 บวกด้วยข้อสังเกตบางส่วนของตัวเองมานำเสนอ:

มีเหตุการณ์น้อยเรื่องที่จะทำให้ชุมชนความมั่นคงปลอดภัยไซเบอร์รู้สึกสมน้ำหน้าระคนสะใจเท่ากับการได้เห็นบริษัทจอมแฮ็กผู้ฉาวโฉ่ตกเป็นเป้าของการถูกเจาะระบบเสียเอง กรณีของ “แฮ็กกิ้ง ทีม” (Hacking Team) บริษัทสอดแนมสัญชาติอิตาเลียนอาจเป็นตัวอย่างด้านมืดของอุตสาหกรรมสอดแนมระดับโลก อุตสาหกรรมซึ่งมักจะขายของให้กับรัฐบาลไหนก็ได้ที่มีเงินจ่าย โดยไม่แยแสประวัติการละเมิดสิทธิมนุษยชนแม้แต่น้อย

กลางดึกวันอาทิตย์ที่ 5 กรกฎาคม 2558 ที่ผ่านมา แฮ็กเกอร์ไม่เปิดเผยนามปล่อยขุมสมบัติขนาด 400 กิกะไบต์บนบิตทอร์เรนท์ (bittorrent โปรโตคอลแชร์ไฟล์ชื่อดัง) รวบรวมเอกสารภายในของ Hacking Team บริษัทอิตาเลียนซึ่งถูกกล่าวหาตลอดหลายปีที่ผ่านมาว่า ขายเครื่องมืออย่างไร้จริยธรรมให้รัฐบาลต่างๆ เจาะคอมพิวเตอร์และโทรศัพท์ส่วนตัวของประชาชน ขุมสมบัติ 400 กิกะไบต์มีตั้งแต่อีเมลของผู้บริหาร ใบแจ้งหนี้ที่ส่งลูกค้า และแม้แต่ซอร์สโค้ด (source code) ของซอฟต์แวร์ของบริษัท ในขณะเดียวกัน ทวิตเตอร์ของบริษัทก็ถูกแฮ็ก ถูกนักบุกรุกไม่เปิดเผยนามควบคุมเกือบ 12 ชั่วโมง ใช้มันเผยแพร่เอกสารภายในของ Hacking Team ที่ถูกแฮ็กไป

แน่นอน เมื่อขุมทรัพย์มาอยู่ตรงหน้า คนในวงการความมั่นคงปลอดภัยไซเบอร์ทั้งหลาย ไม่ว่าจะเป็นแฮ็กเกอร์ด้านสว่าง แฮ็กเกอร์ด้านมืด ผู้เชี่ยวชาญด้านความเป็นส่วนตัว นักวิชาการไอที โปรแกรมเมอร์ ฯลฯ ก็ขุดคุ้ย-คว้าน-แคะขุมข้อมูลนี้ทันที หลายคนค้นพบข้อพิสูจน์ว่า Hacking Team ขายเครื่องมือเจาะระบบดิจิทัลให้กับระบอบเผด็จการ มหกรรมแฉครั้งนี้อาจถูกกะจังหวะมาเป็นอย่างดีให้ส่งอิทธิพลต่อการถกเถียงด้านนโยบายในอเมริกาทุกวันนี้ ว่าด้วยวิธีควบคุมซอฟต์แวร์สอดแนมที่เหมาะสม

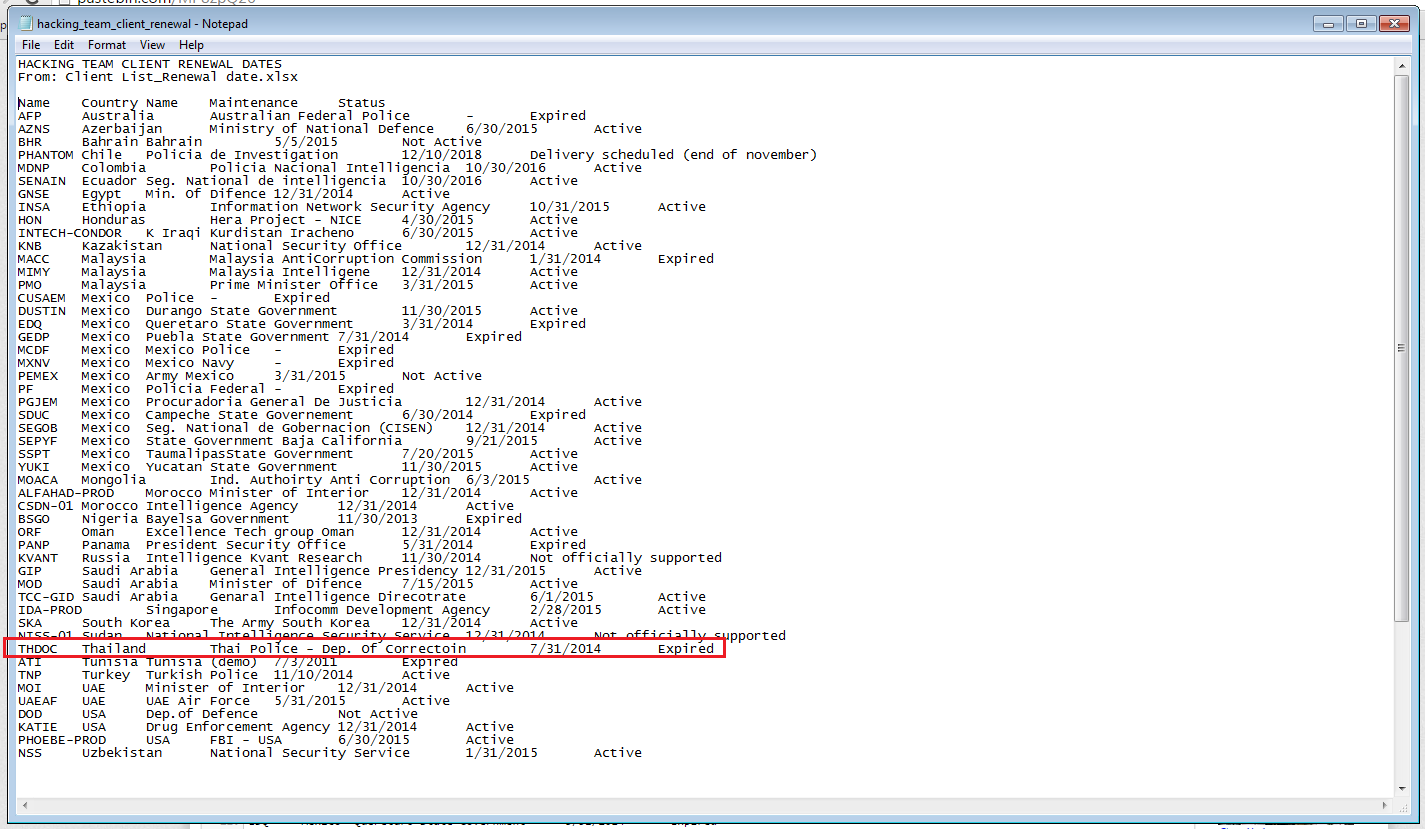

ไฟล์หนึ่งจากกรุสมบัติดูเหมือนเป็นรายชื่อลูกค้าของบริษัท Hacking Team ประเทศที่เป็นลูกค้ามีตั้งแต่ อาเซอร์ไบจัน บาห์เรน อียิปต์ เอธิโอเปีย คาซักสถาน โมร็อกโก ไนจีเรีย โอมาน ซาอุดิอาระเบีย ซูดาน และหน่วยงานรัฐในสหรัฐอเมริกาหลายหน่วย รวมทั้งเอฟบีไอและกระทรวงกลาโหมด้วย

ในรายชื่อดังกล่าวผู้เขียนพบว่า มีชื่อ “กรมราชทัณฑ์” (Department of Correction) จากประเทศไทยเป็นลูกค้าของบริษัทด้วย! – ดูภาพประกอบบทความ; ดาวน์โหลดไฟล์ต้นฉบับได้จาก Pastebin โดยระบุวันที่ล่าสุดที่บริษัททำการตรวจเช็คซอฟต์แวร์ (Maintenance) ว่า “31 กรกฎาคม 2557” แต่ปัจจุบันลิขสิทธิ์ “หมดอายุ” (Expired) ไปแล้ว

น่าข้องใจว่าถ้าข้อมูลนี้จริง จะมีเหตุผลอะไรให้กรมราชทัณฑ์ซื้อซอฟต์แวร์เจาะระบบจาก Hacking Team? สอดแนมผู้ต้องขัง? เจาะระบบคอมพิวเตอร์ของนักโทษเพื่อสืบค้นเบาะแสของอาชญากรรมอื่นๆ ที่นักโทษอาจมีส่วนเกี่ยวข้อง?

วันอาทิตย์ที่ 19 กรกฎาคม 2558 Bangkok Post รายงานจากการไล่อ่านอีเมลและเอกสารภายในหลายร้อยชิ้นว่า สำนักงานตำรวจแห่งชาติและกองทัพบกไทย ซื้อผลิตภัณฑ์สอดแนมจากบริษัท Hacking Team เป็นจำนวนเงิน 286,482 ยูโร ในปี 2556 และ 360,000 ยูโร ในปี 2557 หรือกว่า 23 ล้านบาท

สิ่งที่สำนักงานตำรวจแห่งชาติและกองทัพไทยซื้อคือ ระบบ Remote Control Systems (RCS) ของ Hacking Team ซึ่งบริษัทโฆษณาว่าสามารถสอดแนมได้ทุกระบบปฏิบัติการ ตั้งแต่คอมพิวเตอร์ตั้งโต๊ะยันมือถือ โดยผู้ควบคุมระบบ RCS สามารถส่ง SMS เก๊ไปยังมือถือ หลอกให้ผู้ใช้คลิกเข้าจุดเชื่อมต่อไวไฟปลอม หลังจากนั้นผู้ควบคุมจะสามารถควบคุมโทรศัพท์มือถือเครื่องนั้นได้อย่างสมบูรณ์ จะสั่งให้โทรศัพท์ถ่ายภาพ แก้ไขข้อมูลใดๆ ในเครื่อง หรือสร้างหลักฐานอิเล็กทรอนิคส์ปลอมลงในเครื่องก็ทำได้หมด

ไม่ว่าเหตุผลจะเป็นเช่นไร การเจาะระบบผู้ใช้ในประเทศไทยโดยไม่ได้รับความยินยอมในลักษณะนี้น่าจะเป็นการกระทำที่เข้าข่ายผิด พ.ร.บ. คอมพิวเตอร์ ยกเว้นว่าเจ้าหน้าที่ขอและได้รับหมายศาล

ผู้เขียนเห็นว่าสำนักงานตำรวจแห่งชาติ กองทัพบก และศาลยุติธรรมควรออกมาชี้แจงสาธารณชนถึงเรื่องดังกล่าว ไม่ใช่หายเข้ากลีบเมฆหรือปฏิเสธสั้นๆ ว่า “ไม่รู้เรื่อง” เพราะเครื่องมือสอดแนมอันตรายลักษณะนี้คุกคามความเป็นส่วนตัวและอาจก่อให้เกิดความไม่เชื่อมั่นอย่างกว้างขวางต่อการทำงานของรัฐ

เอกสารที่น่าสนใจอื่นๆ มีอาทิ ใบแจ้งหนี้มูลค่า 1 ล้านเหรียญสหรัฐซึ่ง Hacking Team ส่งไปยังสำนักงานความปลอดภัยของเครือข่ายข้อมูล (Information Network Security Agency – INSA) ของประเทศเอธิโอเปีย เป็นค่าใช้ระบบสอดแนมทางไกลของบริษัท (INSA คือหน่วยงานข่าวกรองซึ่งสอดแนมและเซ็นเซอร์นักข่าวและผู้เห็นต่างทางการเมืองอย่างสม่ำเสมอ)

อีริค คิง (Eric King) รองผู้อำนวยการ Privacy International เอ็นจีโอด้านสิทธิความเป็นส่วนตัว กล่าวว่า “เอกสารเหล่านี้เทียบเท่ากับมหกรรมแฉของ เอ็ดวาร์ด สโนว์เดน เพียงแต่แฉอุตสาหกรรมสอดแนม[แทนที่จะเป็นโครงการสอดแนมของรัฐ] …มีน้อยประเทศมากที่ [Hacking Team] จะไม่อยากขายของให้”

ปีที่แล้ว (2557) นักวิจัยประจำ Citizen Lab กลุ่มวิเคราะห์การสอดแนมผ่านเน็ต ร่วมกับบริษัทขายซอฟต์แวร์ขจัดไวรัสคอมพิวเตอร์ Kaspersky เผยว่าได้ค้นพบซอฟต์แวร์ตัวหนึ่งของบริษัท Hacking Team ซึ่งพุ่งเป้าไปยังระบบปฏิบัติการของมือถือทุกระบบ (ไอโฟน, แอนดรอยด์ ฯลฯ) แล้วยึดอำนาจการควบคุมโทรศัพท์นั้นมาทั้งเครื่อง

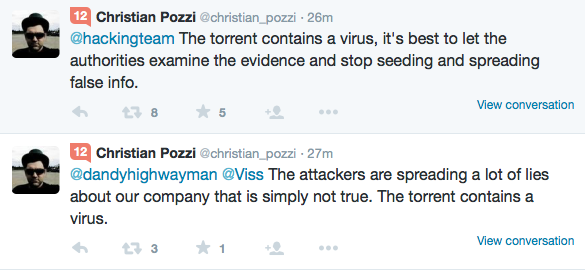

ตั้งแต่เกิดเรื่อง บริษัท Hacking Team ปฏิเสธที่จะให้สัมภาษณ์ WIRED วิศวกรของบริษัทรายหนึ่งนาม คริสเตียน พอสซี (Christian Pozzi) ดูจะออกมาปกป้องบริษัทเขาชั่วครู่ในทวิตเตอร์ โดยทวีตว่าคนที่โจมตีระบบของบริษัทกำลัง “กระจายเรื่องโกหกเกี่ยวกับบริการของเรา” แต่ไม่นานฟีดของเขาก็ถูกแฮ็ก และบัญชีผู้ใช้ก็ถูกลบทิ้งไป

พฤติกรรมทางธุรกิจอันฉาวโฉ่ของบริษัทก่อให้เกิดคำถามว่า กฎหมายปัจจุบันสามารถยับยั้งไม่ให้บริษัทเอกชนขายซอฟต์แวร์แฮ็กระบบให้กับรัฐบาลไหนๆ ในโลกได้หรือไม่ เอกสารชิ้นหนึ่งซึ่งถูกปล่อยออกมาบันทึกการโต้ตอบระหว่างผู้บริหารของ Hacking Team กับเจ้าหน้าที่องค์การสหประชาชาติ (ยูเอ็น) จดหมายจากยูเอ็นถึงบริษัทอ้างถึงจดหมายที่ Hacking Team ส่งถึงยูเอ็นในเดือนมีนาคม 2558 ในนั้นบริษัทอ้างว่า เครื่องมือสอดแนมของบริษัทไม่นับว่าเป็น “อาวุธ” และดังนั้นจึงไม่อยู่ใต้คำสั่งของยูเอ็นที่ห้ามการส่งออกอาวุธ (arms embargo) ไปยังซูดาน (ยูเอ็นไม่เห็นด้วยกับบริษัท)

ประเด็นที่ว่าเครื่องมือแฮ็กต่างๆ เข้าข่าย “อาวุธ” ภายใต้สัญญาควบคุมอาวุธหรือไม่ เป็นประเด็นที่กำลังร้อนแรงอย่างยิ่ง กระทรวงพาณิชย์อเมริกันกำลังเปิดให้สาธารณะให้ความเห็นต่อร่างสัญญาควบคุมอาวุธ Wassenaar Arrangement จนถึงวันที่ 20 กรกฎาคมศกนี้ สัญญานี้จะควบคุมการส่งออกซอฟต์แวร์เจาะระบบในระดับนานาชาติ

แฮ็กเกอร์หลายคนต่อต้านสัญญานี้ด้วยเหตุผลว่า มันจะจำกัดการศึกษาวิจัยเรื่องความปลอดภัยของระบบ และจะทำให้ไม่สามารถแลกเปลี่ยนเครื่องมือทดสอบการแฮ็กได้ (งานของ “แฮ็กเกอร์ฝ่ายสว่าง” คือ พยายามแฮ็กเข้าระบบต่างๆ เพื่อดูว่ามีช่องโหว่ตรงไหนหรือไม่ แล้วให้ข้อเสนอแนะต่อเจ้าของระบบ)

ผู้เชี่ยวชาญด้านสิทธิความเป็นส่วนตัวอย่างคิงตอบว่า การทำธุรกิจของบริษัทแย่ๆ อย่าง Hacking Team เป็นข้อพิสูจน์ว่าสัญญาแบบนี้จำเป็น และรัฐก็สามารถใส่ “ข้อยกเว้น” ในสัญญาเพื่อคุ้มครองงานของ “แฮ็กเกอร์ด้านสว่าง” ได้.